Bir Kaspersky Lab Global Araştırma ve Analiz Ekibi uzmanı, güvenlik açıklarını ve bunların nasıl giderileceğini keşfetmek için özel bir klinikte gerçek bir saha araştırması yürüttü.

Tıbbi cihazlarda hastaların kişisel verilerinin çalınmasının yanı sıra tibbi cihazların kullanımına yönelik de riskler yaratabilecek çok ciddi açıklar bulundu.

Modern bir klinik, oldukça karmaşık bir yapıya sahiptir. Üzerlerinde bir işletim sistemi ve kurulu uygulamalar bulunan bilgisayarları da kapsayan gelişkin tıbbi cihazları vardır. Doktorlar bilgisayarlara bağımlıdır ve tüm bilgiler dijital bir formatta saklanır. Bunlara ek olarak tüm sağlık teknolojileri de internete bağlıdır.

Dolayısıyla korsanların gerek tıbbi cihazlara, gerekse hastane BT altyapılarına odaklanmış olması hiç şaşırtıcı değil.

Bu tür olayların en yeni örnekleri ABD ve Kanada’daki hastanelere karşı düzenlenen fidye yazılımı saldırıları oldu. Ancak kötü amaçlı topyekün bir saldırı, suçluların modern bir hastanenin BT altyapısından yararlanma yollarından yalnızca biri.

Klinikler hastaları hakkında kişisel bilgiler saklar. Ayrıca, çok pahalı ve tamir etmesi ve değiştirmesi güç olan ekipman kullanmaları, şantaj ve veri hırsızlığı için boy hedef haline gelmelerine neden olabilir.

Tıbbi bir kuruluşa yönelik başarılı bir siber saldırının sonuçları detaylarda değişebilir ancak her zaman tehlikeli bir durumdur. Burada aşağıdakiler söz konusu olabilir:

. Hasta kişisel verilerinin hırsızlık amacıyla kullanılması: bilgilerin üçüncü taraflara satılması veya klinikten hastalarla ilgili hassas bilgilerin iadesi için fidye istenmesi;

. Hastalarla ilgili analiz sonuçlarının ve teşhislerin kasıtlı olarak çarpıtılması;

. Tıbbi cihazlarda oluşabilecek hasar; bu, hastalara fiziksel olarak zarar verebileceği gibi kliniğin de büyük mali kayıplara uğramasına yol açar;

. Kliniği itibarının zedelenmesi.

Bu araştırmayı yürütürken Kaspersky Lab uzmanının yakından incelemeye karar verdiği ilk şey dünya çevresinde şu anda kaç tıbbi cihazın internete bağlı durumda olduğunu anlamaktı. Modern tıbbi cihazlar, bir işletim sistemi olan tam işlevsel bilgisayarlardır ve bunların çoğunun Internet ile bir iletişim kanalı bulunur. Suçlular bunları hekleyerek bu bilgisayarların işlevlerine müdahale edebilir.

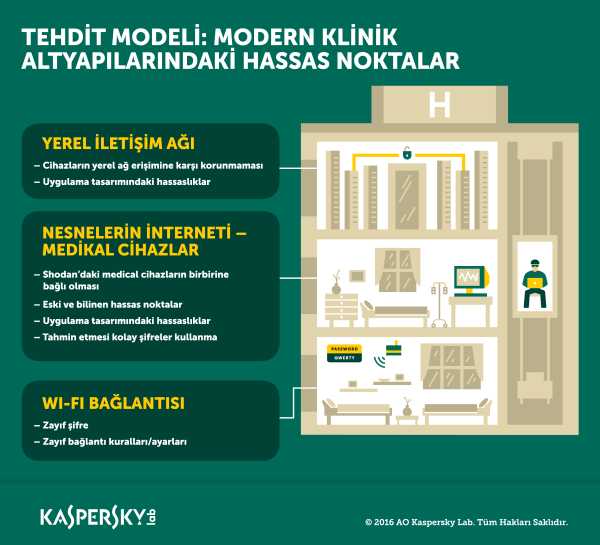

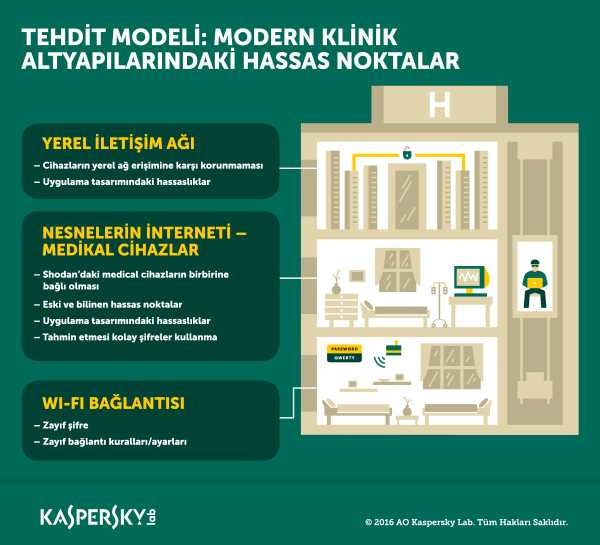

Shodan arama motoru üzerinden internete bağlı cihazlar üzerinde yapılan hızlı bir tarama MRI tarayıcılarından kardiyoloji ekipmanına, radyoaktif tıbbi ekipmandan diğer kayıtlı ilgili cihazlara yüzlerce cihazı ortaya çıkardı. Bu bulgu, kaygı verici bazı sonuçlar doğuruyor: bu cihazlardan bazıları hala Windows XP gibi kapatılmamış açıkları olan eski işletim sistemlerinde çalışıyor, bazılarınınsa herkese açık kılavuzlardan kolayca bulunabilecek öndeğer parolaları var.

Bu açıklardan yararlanan suçlular, bir cihazın arayüzüne erişip cihazın çalışma biçimini etkileyebilir.

Kliniğin yerel ağının içinde

Yukarıda değinilen senaryo, siber suçluların kliniğin kritik altyapısına erişmek için kullanabilecekleri yollardan biri. Ancak, ilk akla gelen ve en mantıklı yol, kliniğin yerel ağına saldırmak.

Araştırma sırasında, kliniğin Wi-Fi bağlantısında bir açık bulundu. Zayıf bir iletişim protokolü aracılığıyla yerel ağa erişildi. Kliniğin yerel ağından yararlanan Kaspersky Lab uzmanı, daha önce Shodan’da bulunan bazı tıbbi cihazlar buldu. Ancak bu kez ekipmana erişmek için parola kullanılması bile gerekmedi çünkü yerel, tıbbi cihaz uygulamaları ve kullanıcılar için ağ güvenilen bir ağdı. Bir siber suçlu, tıbbi bir cihaza bu şekilde erişebilir.

Ağı daha yakından inceleyen Kaspersky Lab uzmanı, bir tıbbi cihaz uygulamasında yeni bir açık buldu. Kullanıcı arayüzüne, siber suçlulara hastaların klinik geçmiş ve tıbbi analiz, ayrıca adres ve kimlik bilgisi gibi kişisel bilgilerine erişim verebilecek bir komut konmuştu. Dahası, bu uygulama tarafından kumanda edilen cihazların tümü bu açıktan yararlanılarak sekteye uğratılabilirdi. Bu cihazlar arasında MRI tarayıcıları, kardiyoloji ekipmanı, radyoaktif ve cerrahi cihazlar bulunuyor. Birincisi, suçlular cihazın çalışma biçimini değiştirebilir ve hastalara zarar verebilirdi. İkincisi, suçlular cihazın kendisine hasar vererek hastaneyi çok büyük bir mali zarara uğratabilirdi.

Kaspersky Lab’in GReAT ekibinin kıdemli araştırmacısı Sergey Lozhkin şu yorumlarda bulundu: “Klinikler artık yalnızca doktorlar ve tıbbi cihazlardan oluşmuyor; BT hizmetlerini de kapsıyor. Bir kliniğin dahili güvenlik hizmetlerinin işlerliği, hasta verilerinin güvenliğini ve cihazların çalışırlığını etkiliyor. Tıbbi yazılım ve ekipman mühendisleri, hastaların hayatını kurtaracak ve koruyacak yararlı tıbbi cihazlar tasarlamak için büyük çaba harcıyor, ancak bazen bu cihazları yetkisiz erişimden korumayı tamamen unutabiliyorlar. İş yeni teknolojilere geldiğinde, güvenlik sorunları araştırma ve geliştirme (ARGE) sürecinin daha ilk aşamasında ele alınmalı. BT güvenlik şirketleri, güvenlik sorunlarını gidermeye bu aşamada yardımcı olabilir”

PEKİ NE YAPMALI?

Kaspersky Lab uzmanları, klinikleri yetkisiz erişimden korumak için aşağıdaki önlemlerin hayata geçirilmesini öneriyor:

Tüm dış bağlantı noktalarını korumak için güçlü parolalar kullanın;

BT güvenlik politikalarını güncelleyin: zamanında yazılım düzeltmesi yükleme yönetimi ve güvenlik açığı değerlendirmeleri geliştirin;

Yerel ağdaki tıbbi cihaz uygulamalarını, güvenilen bölgeye yetkisiz erişim durumundan korumak için parolalarla koruyun;

Altyapıyı sağlam güvenlik çözümleriyle kötü amaçlı yazılım ve hekleme saldırıları gibi tehditlerden koruyun;

Kritik bilgileri düzenli aralıklarla yedekleyin ve çevrimdışı bir yedek kopyası tutun.