Daha çok bağlantılı işlem artan güvenlik riskleri anlamına gelebilir. Endüstriyel güvenliğe yönelik bütüncül bir yaklaşımın riskleri azaltmaya nasıl yardımcı olabileceğini öğrenin.

İmalat ve endüstriyel işlemlerinin doğası değiştikçe, güvenlik riskleri de beraberinde gelir. Daha fazla bağlantılı işlem güvenlik tehditleri için daha fazla potansiyel giriş noktaları oluşturabilir. Bu tehditler pek çok farklı biçimlerde (fiziksel, dijital, dahili, harici, kötü niyetli veya kasıtsız) meydana gelebilir.

Güvenliğe yönelik bütüncül bir yaklaşımın üç temel öğesi:

1.Güvenlik değerlendirmesi

Bir güvenlik riskleri değerlendirmesi yazılım, ağlar, kontrol sistemi, politikalar ve süreçler ve hatta çalışan davranışlarına dair mevcut güvenlik vaziyetinizi anlamanıza yardımcı olacaktır. Bu herhangi bir güvenlik politikası için başlangıç noktası olmalıdır.

En azından, bir güvenlik riskleri değerlendirmesi aşağıdakileri içermelidir;

- Yetkili ve yetkisiz aygıtlara ve yazılımlara ait bir envanter.

- Sistem performansının ayrıntılı şekilde gözlemlenmesi ve belgelenmesi.

- Hoşgörü eşiklerinin ve risk/güvenlik açığı göstergelerinin tanımlanması.

- Etki ve sömürme potansiyeline dayalı olarak her bir güvenlik açığının önceliklendirilmesi.

2.Derinlemesine savunma yaklaşımı

Korunan herhangi bir noktanın bertaraf veya ihlal edilebileceği fikrine dayalı olarak, DiD güvenliği fiziksel, elektronik ve yöntemsel önlemlerin bir kombinasyonu sayesinde çok katmanlı bir koruma tesis eder.

3.Güvenilir satıcılar

Satıcıları seçmeden önce, kendi güvenlik politikalarını ve uygulamalarını size açıklamalarını talep edin. Bir kontrol sisteminde kullanılan tasarım ürünlerine yönelik beş temel güvenlik ilkesini izliyorlarsa, değerlendirin. Bu ilkeler şunlardır:

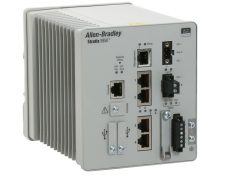

a.Güvenli bir ağ alt yapısı

Satıcılar otomasyon katmanındaki bilginin güvenilir ve gizli tutulmasına yardımcı olabilir. Örneğin, aygıtlar bir ağa erişim sağlamadan önce gömülü teknoloji onları denetleyebilir ve doğrulayabilir.

b.Kimlik doğrulama ve politika yönetimi

Şirket politikaları çalışanlara yönelik veri erişim seviyeleri belirlerler. Otomasyon ürünleri aygıtlara ve uygulamalara kullanıcı erişimlerini yönetmek için erişim kontrol listelerini kullanan bu politikaları destekleyebilir.

c.İçerik koruma

Fikri mülkiyet işlemlerinizin can damarıdır. Otomasyon çözümleriniz yordamlara ve eklenti talimatlarına şifreler atamak suretiyle onları korumaya yardımcı olabilir ve dijital hakların yönetimini kullanarak kullanıcıların aygıt verilerini görüntüleme ve düzenleme yetkilerini sınırlayabilir.

d.Dış müdahaleyi (kurcalama) algılama

Yerleşik kurcalama algılaması tüm yetkisiz sistem faaliyetlerini tespit edebilir ve doğru personeli ikaz eder. Bu aynı zamanda izinsiz giriş kalkışmasının nerde meydana geldiği, nasıl olduğu ve herhangi bir şeyin değiştirilip değiştirilmediği gibi kilit ayrıntıları kaydeder.

e.Sağlamlık

Sağlam bir satıcı güvenlik yaklaşımı güvenliğe yönelik tasarım geliştirme uygulamalarını kullanarak çalışanlara güvenlik eğitimi vermeyi ve küresel güvenlik standartlarında ürünleri test etmeyi içerir. Aynı zamanda ürünler piyasaya sürülmeden önce nihai güvenlik incelemelerinin gerçekleştirilmesini; süreçlerin standartlar ve teknolojiler ile uyumlu olduğunun teyit edilmesini; güvenlik açıklarını gidermeye yönelik bir plana sahip olmayı içermektedir.