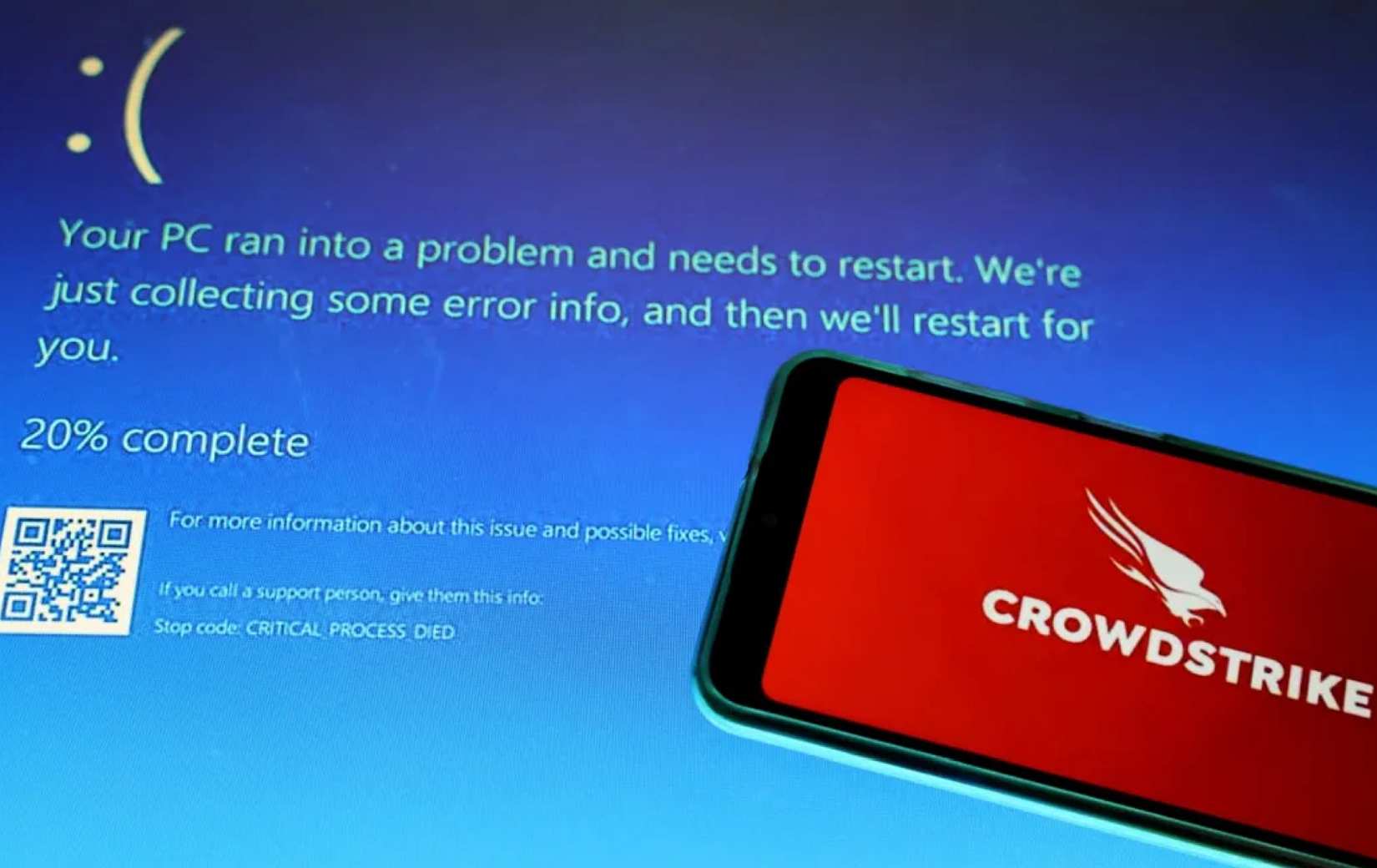

19 Temmuz 2024’te CrowdStrike’ın Falcon EDR ajanına gönderdiği hatalı bir güncelleme, milyonlarca Windows sistemini aynı anda çökertti. Pek çok kuruluş, makineleri ayağa kaldırmak için sahaya fiziksel ekipler göndermek zorunda kaldı; bazıları günlerce çalışamadı, uçuşlar aksadı, bankacılık sistemleri durdu. Konservatif tahminlerle bile milyarlarca dolarlık zarar yazıldı. Peki bir yıl sonra gerçekten ne değişti? Üreticiler, işletim sistemleri ve müşteriler, bu “tek paket, tek noktadan çöküş” riskine karşı dayanıklılıklarını artırabildi mi?

Ne olmuştu? (Kısa özet)

CrowdStrike, hatalı bir sensör güncellemesini (sensor update) yeterli test ve kademeli dağıtım (staged rollout) olmaksızın tüm müşteri tabanına tek seferde gönderdi. Bu paket, Windows çekirdeği (kernel) seviyesinde çalışan bileşenleri etkiledi ve erken boot aşamasında mavi ekrana ve sonsuz reboot döngülerine yol açtı. Kullanıcıların çoğunun sisteme uzaktan erişme şansı kalmadığı için, elle müdahale kaçınılmaz hale geldi. Microsoft’un da boot sürecinde problemli sürücüyü otomatik atlatacak bir kurtarma mantığını düşünmemiş olması, etkiyi katladı.

Asıl kök neden: “Resilience by design” eksikliği

Bu olay sadece “bir güncelleme hatası” değildi; kurumsal BT mimarisinin kırılganlığını açığa çıkardı. İki temel eksiklik öne çıktı:

- Ürün ve süreç tarafında: Kritik ajanların çekirdek seviyesinde koşması, tek bir hatalı paketle tüm sistemi çökertti. Üstelik kademeli ve kontrollü dağıtım yerine tüm evrene tek seferde dağıtım yapıldı.

- İşletim sistemi tarafında: Windows’un, Linux’taki eBPF benzeri güvenli, “çekirdek dışı” gözlem/denetim imkânlarını kurumsal bir standarda dönüştürmemiş olması; problemli sürücüyü otomatik bypass edecek kurtarma mekanizmalarının eksikliği.

Bir yıl sonra: Kim ne yaptı?

CrowdStrike: “Resilient by Design” söylemden pratiğe mi dönüştü?

CrowdStrike, olaydan hemen sonra “Resilient by Design” başlığı altında kapsamlı bir dönüşüm programı açıkladı. Öne çıkan başlıklar:

- Test ve dağıtım süreçlerinin yeniden tasarımı: Artık müşteriler güncellemeleri gecikmeli alma opsiyonuna da sahip. Böylece “ilk dalga”da kurumsal üretim sistemlerini riske atmadan bekleme stratejisi uygulanabiliyor. (Elbette bu, en yeni tehdit imzalarını gecikmeli almak gibi bir yan etki taşıyor.)

- Kernel içindeki kodu minimize etme sözü: Çekirdeğe gömülmüş ajanın hata yaptığında tüm OS’i kilitlemesinin önüne geçmek için “çekirdeğin dışında kalma” ve privilege azaltma hedefi duyuruldu.

- Chief Resilience Officer: Doğrudan CEO’ya raporlayan, operasyonel dayanıklılığı güçlendirmeye odaklanacak üst düzey bir rol oluşturuldu.

CrowdStrike ayrıca, olayın ardından 1 saat 19 dakika içinde dağıtımı durdurduklarını (ve mümkün olduğu ölçüde geri çektiklerini) vurguluyor. Yine de, reboot döngüsüne düşen makineler için bu süre çoktan çok geçti.

Microsoft: “Windows Resiliency Initiative” ve Quick Machine Recovery

Microsoft, Windows Resiliency Initiative kapsamında, Quick Machine Recovery gibi özelliklerle boot sırasında uzaktan kurtarma ve problemli sürücüyü devre dışı bırakma gibi mekanizmaları devreye aldığını duyurdu. Ayrıca:

- Güvenlik yazılımını çekirdekten uzaklaştırma yönünde politika değişiklikleri,

- Microsoft Virus Initiative (MVI) ile AV/EDR üreticilerine daha sıkı test, kademeli dağıtım ve raporlama yükümlülükleri,

- Daha şeffaf telemetri ve kurtarma seçenekleri…

Tüm bunlar kulağa doğru önlemler gibi gelse de sektörde bazı eleştiriler var: Microsoft hem platform sağlayıcısı hem de güvenlik ürünleri satıcısı (Defender for Endpoint). “Kendi kurallarını koyup kendine avantaj sağlıyor musun?” sorusu, özellikle bağımsız güvenlik üreticileri tarafından yüksek sesle dile getiriliyor. Rekabet hukuku, geçmiş tecrübeler ve “Windows’un rekabetteki ağırlığı” düşünüldüğünde, bu tartışma daha uzun süre gündemde kalacak gibi.

“Monokültür” tartışması: Asıl sorun tek tedarikçi mi, tek OS mi?

Yaşananlar, pek çok kişinin diline doladığı monokültür tartışmasını yeniden alevlendirdi. “CrowdStrike tekelleşti, o yüzden bu oldu” yaklaşımı eksik. Evet, CrowdStrike pazarın devlerinden biri ama SentinelOne, Palo Alto, Trend Micro, Microsoft gibi başka büyük oyuncular var. Asıl monokültür Windows’un masaüstü ve sunucu tarafındaki devasa payı. Yine de şu gerçeği unutmayalım: Windows pazar payı %70 değil %30 olsaydı bile, tek bir hatalı çekirdek modu sürücü güncellemesi yine milyarlarca dolarlık zarara yol açardı. Microsoft’un baskın pazar payı problemi büyüttü ama asıl sebep tek bir yazılım evinin hatası değildi; yapısal kırılganlıktı.

Gerçek sorun: Teşvikler yanlış, bedeli başkası ödüyor

Bir yıl sonra bile en az konuşulan konu şu: Bu kadar büyük bir hatanın bedelini kim ödüyor? CrowdStrike’ın hissesi kısa süreli düştü ama sonra yeniden rekorlar kırdı. Microsoft, bir kez daha “pazarı düzenleyen, ama aynı zamanda oyuncu” olarak tartışmalı bir rol üstlendi. Müşteriler ve onların müşterileri ise milyarlarca dolarlık iş kaybını üstlendi. Delta Airlines’ın açtığı zarar davaları gibi süreçler sürüyor, ancak sektördeki ortak kanaat, bunun “kolay hazmedilir birkaç milyon”la kapanacağı yönünde.

Sonuç? Üreticiler için güvenlik ve dayanıklılık, kâr hanesine doğrudan yazmayan kalemler. Geniş ölçekli yaptırımlar, sigorta mekanizmaları, zorunlu sorumluluk rejimleri ve düzenleyici çerçeveler olmadan; “felaket olursa özür dileriz, yolumuza devam ederiz” kültürü değişmeyecek.

CISO’lar, BT yöneticileri ve SOC ekipleri için dersler

- Kademeli dağıtım (staged rollout) ve canary grupları olmadan hiçbir kritik sensörü/ajansı PROD ortama sokmayın.

- Çekirdek mod sürücüleri, kernel hook’ları kullanan tüm ürünler için bağımsız risk analizi yapın; mümkün olan her yerde user-mode izolasyon ve eBPF benzeri güvenli ara yüzleri tercih edin.

- Out-of-Band Management (OOB, örn. Intel AMT, iDRAC, IPMI) ve uzaktan kurtarma senaryolarını test edin. “Bir günde 10.000 endpoint’i sahada manuel kaldırmamız gerekirse planımız ne?” sorusuna yazılı yanıtınız olsun.

- Yedek EDR/AV planları: Tek bir üreticiye bağımlılığı azaltın. “Fail-open vs. fail-closed” politikalarını önceden belirleyin.

- Operasyonel dayanıklılık (resilience) tatbikatları yapın: Bir güncelleme, bir CA, bir SSO ya da bir DNS servisinin çökmesi… Hangisine ne kadar hazırlıklısınız?

- SLA’lara ve sorumluluk maddelerine dikkat: Büyük ölçekli kesintilerde tazminat, veri kurtarma, forensik destek gibi yükümlülükleri sözleşmeye net yazdırın.

Bir yıl sonra geldiğimiz yer: Daha iyi bir teknik temel, ancak eksik bir teşvik sistemi

CrowdStrike test, rollout ve kernel bağımlılığı konusunda somut adımlar attı. Microsoft, Quick Machine Recovery ve Windows Resiliency Initiative ile önemli mühendislik açıklarını kapatmaya başladı. Ama piyasa teşvikleri (incentives) hâlâ yanlış ayarlı: Güvenlik açıklarının toplumsal maliyeti nihayetinde müşterilere fatura ediliyor. Bu nedenle teknik önlemler kadar, hukuki ve düzenleyici çerçeveler de şart.

Özetle: Evet, kat edilen mesafe var. Ama “bir daha asla olmaz” diyebilmek için henüz çok erken. Bir sonraki GAU’nun konusu bir EDR değil, bir identity provider, bir root certificate ya da bulut tarafında bir control plane hatası olabilir. Dayanıklılık, artık her teknoloji tedarik zincirinin birinci önceliği olmak zorunda.